Seguridad para Endpoint

Un endpoint es cualquier dispositivo que proporciona un punto de entrada a los activos y aplicaciones de la organización y representa una posible vulnerabilidad de ciberseguridad para su organización.

¿Qué es un enfoque de defensa a fondo a la seguridad para endpoints?

Para comprender la definición de seguridad o protección de endpoint (punto final), primero es importante entender qué un endpoint es cualquier dispositivo de usuario que se conecta a una red empresarial, esto puede incluir, computadoras portátiles, de escritorio, tabletas, teléfonos móviles y servidores, entre otros, cada uno de estos endpoints representa un punto de entrada a las aplicaciones y los activos de la organización y una vulnerabilidad en potencia si no se toman las medidas necesarias de seguridad.

Una estrategia de defensa a fondo para la seguridad de endpoints

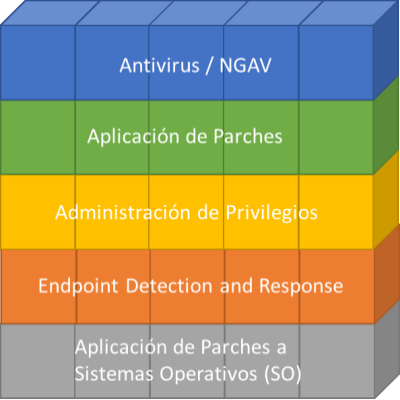

Históricamente, las organizaciónes protegían sus computadoras portátiles, de escritorio y servidores con un firewall perimetral y quizás una solución antivirus. Pero, a medida que evolucionan las amenazas a la seguridad y se aceleran las estrategias de transformación digital, se ha hecho primordial en términos de seguridad, un enfoque de defensa a fondo integral para mitigar el riesgo de manera efectiva. Las organizaciones modernas utilizar una combinación de 5 metodologías y herramientas avanzadas para mantener seguros sus endpoints.

Creado por la Agencia Nacional de Seguridad de EE. UU., un enfoque de defensa a fondo emplea múltiples capas de seguridad para eliminar las brechas, reducir las superficies de ataque y contener las amenazas.

Las 5 Tecnologías clave que necesita para proteger su endpoint

Detección y respuesta de punto final EDR (Endpoint Detection and Response)

Es una tecnología que aborda la necesidad de monitoreo continuo y respuesta a amenazas avanzadas. Las soluciones de detección y respuesta de puntos finales recopilan, registran y almacenan grandes volúmenes de datos de las actividades de los endpoints para proporcionar a los profesionales de la seguridad la visibilidad completa que necesitan para detectar, investigar y mitigar amenazas cibernéticas avanzadas.

Antivirus o antivirus de última generación (NGAV)

Mientras existan endpoints ya sea que estén conectados a Internet o no, siempre habrá y habrá una necesidad de soluciones antivirus. Siempre habrá un momento en que los ciberdelincuentes buscan explotar las vulnerabilidades de las organizaciónes, buscando formas de cometer fraude, causar daños generalizados o simplemente experimentar la emoción de entrar ilegalmente en una computadora. No todos los tipos de ataques cibernéticos se pueden prevenir con un software antivirus, pero es una herramienta importante que debe tener junto a otras herramientas de seguridad cibernética.

Administración de Privilegios

También conocido como el principio de privilegio mínimo POLP (Principle Of Least Privilege) , esta es una práctica para limitar los derechos de acceso de los usuarios y permitirlo a aquellos que los requieren solo para realizar sus tareas. Implementar la administración de privilegios mínimos significa hacer cumplir el nivel mínimo de derechos de usuario, que le permiten desempeñar su función asignada en la organización. A medida que la superficie de ataque del endpoint continúa expandiéndose en las organizaciónes, la aplicación de privilegios mínimos es un componente crítico de la seguridad del endpoint, necesario para reducir los riesgos.

Aplicación de Parches

Las actualizaciones de software son importantes para su seguridad digital y la ciberseguridad en general. Cuanto antes actualice su dispositivo endpoint estará más seguro, hasta la próxima actualización, cada actualización se trata de revisiones que pueden incluir la reparación de agujeros de seguridad recién descubiertos o la reparación o eliminación de errores. La aplicación de parches es un trabajo interminable, los estudios muestran que las organizaciónes tardan un promedio de 38 días en reparar una falla de seguridad, también conocida como vulnerabilidad de software. Los ciberdelincuentes se enfocan en estas debilidades al escribir código malicioso para la vulnerabilidad del programa de software y empaquetarlo en malware. Actualizar su software es un punto muy importante para mantener alejados a los ciberdelincuentes (hackers).

Aplicación de parches a los sistemas operativos (SO)

De manera similar a la aplicación de parches, los sistemas operativos también necesitan parches de vez en cuando. Los parches del sistema operativo pueden incluir actualizaciones críticas, que como su nombre lo indica, son actualizaciones publicadas por los fabricantes que aplican una corrección crítica a un error no relacionado con la seguridad. Un parche de seguridad, por otro lado, es una actualización difundida por el fabricante que aplica una corrección a una vulnerabilidad relacionada con la seguridad.

La detección y respuesta de endpoints (EDR), el software antivirus (NGAV), la administración de privilegios (POLP), la aplicación de parches y a endpoints y sistemas operativos son, las principales herramientas de seguridad de sus endpoints, sin embargo, para asegurarse de que sus computadoras portátiles, de escritorio y servidores estén lo más protegidos posible, necesita que las cinco herramientas esenciales funcionen en conjunto.

Muchas organizaciones dependen únicamente del software antivirus para mantener seguros sus terminales, pero eso no es suficiente. La gestión de privilegios es una parte clave de una estrategia de seguridad exitosa. Establecer una política de privilegios mínimos es esencial para esto. Si establece un control de acceso para asegurarse de que ninguna persona tenga acceso a más de lo que necesita en un momento dado, será mucho más difícil para los atacantes aumentar los privilegios y apuntar a activos vitales.

¿En qué le podemos ayudar?

En Networks 4it contamos con las certificaciones necesarias, para Diseñar, Construir y Certificar su CPD en cumplimiento a las normativas internacionales.

Ponemos a sus órdenes nuestra experiencia en TI, permítanos conocer los requerimientos y necesidades de su organización, para ofrecerle opciones para que tome las mejores decisiones para el desarrollo tecnológico y seguridad de su organización.