Los Hackers conocen las debilidades de su red. ¿Cuenta usted con una estrategia para evitar el daño a su información y a la imagen de su emp...

La Confidencialidad, Integridad y Disponibilidad, también conocida como la tríada de la CID, es un modelo diseñado para implementar las políticas de seguridad de la información dentro de una organización.

La Triada de Seguridad (CID), son los 3 componentes principales para la protección a los datos o información y que hace referencia a los principios, protocolos o herramientas que permiten la seguridad y protección de los datos en todos sus formatos:

La confidencialidad es la privacidad de los datos, el principio básico de la confidencialidad es evitar que la información clasificada llegue a las personas equivocadas, garantizando que solo las personas autorizadas tengan el acceso a los datos correctos. A grandes rasgos los mecanismos para garantizar la confidencialidad de la información son; la autenticación, los controles de acceso y el cifrado de la información.

La integridad de la información implica mantener la consistencia, integridad y confiabilidad de los datos durante todo su ciclo de vida. Para mantener la integridad de los datos se deben implementar medidas para evitar que personas no autorizadas tengan acceso a ellos. Existen diferentes medidas para garantizar la integridad como los controles de versión, sumas de verificación, copias de seguridad, la autenticación, los controles de acceso y el cifrado de la información.

Derivados de estos conceptos de la Triada de la Información, se han establecido múltiples mecanismos, protocolos y herramientas, para proteger la información de las diferentes organizaciones que tiene como uno de sus activos principales la información. A continuación, explicamos algunas de las técnicas y herramientas utilizadas individualmente o en conjunto dentro de las organizaciones para la Seguridad de la Información, y que están reconocidas por organismos internacionales como las mejores prácticas de seguridad informática.

Derivados de estos conceptos de la Triada de la Información, se han establecido múltiples mecanismos, protocolos y herramientas, para proteger la información de las diferentes organizaciones que tiene como uno de sus activos principales la información.

A continuación, explicamos algunas de las técnicas y herramientas utilizadas individualmente o en conjunto dentro de las organizaciones para la Seguridad de la Información, y que están reconocidas por organismos internacionales como las mejores prácticas de seguridad informática.

Los Hackers conocen las debilidades de su red. ¿Cuenta usted con una estrategia para evitar el daño a su información y a la imagen de su emp...

ISO/IEC 27001 es un reconocido marco internacional de las mejores prácticas para un sistema de gestión de seguridad de la información. Le ay...

El principal activo de las empresas hoy en día es la información digital y esta a su vez depende de la infraestructura de red ¿Cuenta usted ...

La Ley Federal de Protección de Datos personales no solo es un aviso de privacidad, conocerla y aplicar los elementos que permiten cumplir c...

Un endpoint es cualquier dispositivo que proporciona un punto de entrada a los activos y aplicaciones de la empresa y representa una posible...

El Internet es una de las principales herramientas para las empresas, sin embargo, también es un riesgo latente de ciberataques que están a ...

Una idea errónea es que las pérdidas de información crítica de una empresa se deben a la acción de ciberataques, si bien los ciberataques co...

Las tácticas de phishing vía correo electrónico provocan pérdidas anuales de más de 35 millones de dólares, lo que muestra la importancia de...

Toda información tiene una vida útil tanto si está formato digital como en formatos tradicionales. Cuando la vida útil de los documentos lle...

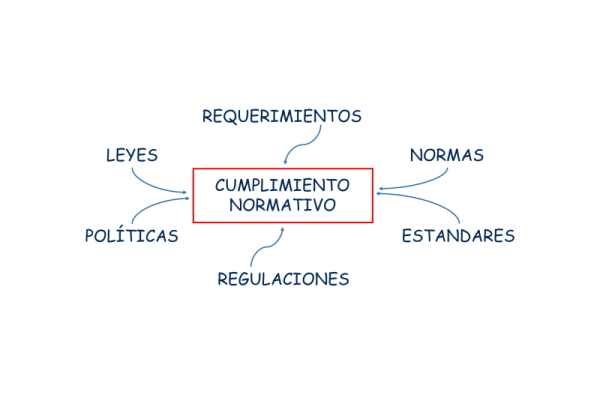

Sus clientes le están solicitando requerimientos en seguridad y desarrollo de las estrategias y actividades en seguridad de la información p...

La clasificación de respaldos de información se basa principalmente en la arquitectura, tomando en cuenta, la capacidad, disponibilidad de l...

En Networks 4it contamos con las certificaciones necesarias, para Diseñar, Construir y Certificar su CPD en cumplimiento a las normativas internacionales.

Ponemos a sus órdenes nuestra experiencia en TI, permítanos conocer los requerimientos y necesidades de su organización, para ofrecerle opciones para que tome las mejores decisiones para el desarrollo tecnológico y seguridad de su organización.